E’ un momento un po’ triste, ma anche molto emozionante per tutti noi.. la fine di un’epoca, ma l’inizio di una nuova avventura.

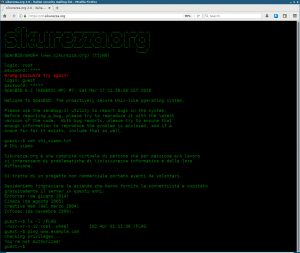

A partire dal prossimo mese tutte le mailing list così come le avete utilizzate fino ad oggi non saranno più attive.. verranno sostituite dal nostro nuovo engine di intelligenza artificiale, basato su LLM e specificamente addestrato su tematiche di cyber security: SikuGPT.

Dal punto di vista pratico, non cambierà assolutamente nulla: voi continuerete ad inviare i messaggi all’indirizzo email della mailing list, ma questi non verranno distribuiti agli iscritti, bensì sarà SikuGPT ad interpretare il testo e rispondervi direttamente via email nella maniera più appropriata, con grande risparmio di tempo e banda per tutti, e con molta più privacy e confidenzialità.

Ovviamente l’innovazione ha un costo.. per fare fronte all’ingente investimento hardware necessario al training (già effettuato) e al funzionamento dell’infrastruttura, appena usciremo dalla fase di beta, il servizio diventerà a pagamento, con un piccolo canone mensile che vi permetterà di avere un Virtual CISO tutto per voi a poche decine di euro.

Ma le novità non si limitano a questo. La versione “enterprise” sarà dotata della esclusiva tecnologia Scalable Kinetics for Yielding Network Exploitation and Tracing: in pratica potete collegare SikuGPT a tutti i vostri dispositivi di sicurezza, dispositivi di rete, server, postazioni di lavoro, dispositivi mobili, ecc. ed essa gestirà tutto in maniera automatica, mettendo fine a tutti i vostri problemi.

Visto che non ci piace promettere senza mantenere, potete provare gratuitamente SikuGPT per tutto il mese, prima di decidere se abbonarvi; se non lo farete, sarà SikuGPT a terminare la vostra iscrizione in autonomia..